Hardening is een veel gebruikte term in de IT. Het is noodzakelijk om de toegang tot een systeem zo moeilijk mogelijk te maken. En wanneer het een aanvaller dan toch lukt om binnen te vallen, zorgt hardening ervoor dat deze aanvaller zo min mogelijk kan uitrichten. Hoe je ervoor zorgt dat je met hardening deze veiligheidsrisico’s elimineert, vertellen we je in dit artikel.

Wat doet hardening?

Het doel van systeem hardening is dus om zo veel mogelijk veiligheidsrisico’s te elimineren. Dit wordt over het algemeen gedaan door overbodige functies en/of software van het besturingssysteem uit te zetten of van het systeem te verwijderen. Denk daarbij aan het uitschakelen of verwijderen van onnodige gebruiker-accounts en systeemservices, het aanscherpen van het wachtwoordbeleid, de toegang tot bestanden en directories, systeemrechten, kernel-parameters, netwerkinstellingen en het patchbeleid.

Wat doe je na het hardenen?

Als een systeem eenmaal gehardend is, betekent dat niet dat het daarmee klaar is. Deze hardening moet namelijk bewaakt worden en regulier geaudit worden. Beheerders en softwareleverancier zijn gewend om volledige toegang te hebben tot systemen met alle bijbehorende rechten. En als een systeem gehardend is, dan worden die rechten aardig ingeperkt.

Bij werkzaamheden op een systeem kan het dus voorkomen dat er onderdelen van hardening uitgezet of aangepast worden omdat dan bijvoorbeeld de installatie van software beter gaat. Die aangepaste onderdelen worden dan meestal niet meer teruggezet. Beetje bij beetje kan het dus gebeuren dat de zorgvuldig geïmplementeerde hardening in de loop van de tijd zwakheden gaat vertonen.

Monitor je hardening met Gensys

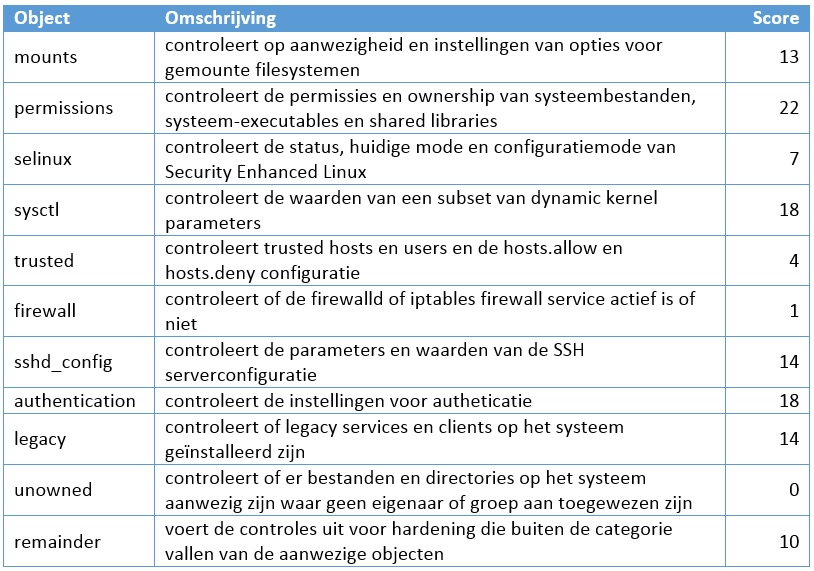

Op zoek naar een geschikte partij om deze hardening voor te monitoren? Gensys Monitoring heeft de mogelijkheid om deze hardening te bewaken. Hoe werkt dat bij Red Hat 7? In de hardening laag van de Red Hat 7 monitoringtemplate bevinden zich elf objecten die elk bepaalde controles uitvoeren.

In de onderstaande tabel wordt weergegeven welke controles elk object uitvoert:

Als op de hardening-laag ingezoomd wordt, dan wordt de score op 0 gezet. Op elk object worden verschillende tests uitgevoerd om de huidige status van hardening-onderdelen te controleren. De score wordt opgehoogd met 1 als een hardening-onderdeel correct is geconfigureerd. Elk object kan deze score ophogen met maximaal de waarde zoals aangegeven in de scorekolom in bovenstaande tabel. Als er uitgezoomd wordt vanuit de hardening-laag dan wordt een percentage berekend dat aangeeft in welke mate het systeem voldoet aan de best practices voor systeem-hardening.

Een score van 100% is het ultieme doel. Maar veelal is dat niet mogelijk omdat bepaalde hardening-onderdelen voor een specifieke serverfunctie onwenselijk kunnen zijn.

Wat gebeurt er met een afwijking in een audit?

Het berekende percentage wordt bij de betreffende configuration item (CI) in de Active CMDB van Gensys opgeslagen. Als dat nieuwe percentage afwijkt van het eerder berekend percentage wordt een melding gegenereerd. Omdat hardening is bedoeld om een gewenst niveau van beveiliging te handhaven, wordt een afwijkend percentage gezien als een ‘change’. Die wijziging dient binnen het change management proces door (een) bevoegde medewerker(s) wel of niet geaccepteerd te worden, waarbij o.a. gebruik gemaakt kan worden van opgeslagen meldingen over de uitgevoerde controles op de objecten.

Ook kan het verloop van het hardening-percentage worden getoond omdat historische informatie wordt bewaard.

Meer over systeem-hardening

Wil je meer informatie over systeem hardening, over auditen of over Gensys? Wij komen graag met je in contact om hier alles over te vertellen.

Of download onze whitepaper over de noodzaak van System Hardening om er zelf meer over te lezen.